根据您提供的信息和文档片段,我们可以分析 OCP 平台中用户权限的问题以及 ANY 权限的边界。

1. 关于创建用户时赋予大量权限的问题

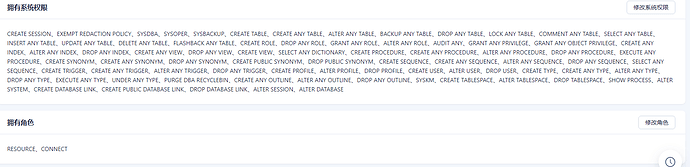

在图片中列出的权限包括许多高权限操作(如 SYSDBA, CREATE ANY TABLE, DROP ANY TABLE 等)。如果在创建用户时赋予这些权限,可能会带来以下问题:

-

安全性风险:赋予过多的权限可能导致用户误操作或恶意操作,影响数据库的安全性和稳定性。例如,

DROP ANY TABLE权限允许用户删除租户下的任何表,这可能造成数据丢失。 -

权限滥用:某些权限(如

SYSDBA或GRANT ANY PRIVILEGE)非常强大,普通用户不需要这些权限。如果滥用,可能导致权限管理混乱。 - 不符合最小权限原则:最佳实践是为用户分配完成其工作所需的最小权限集合,而不是赋予所有可能的权限。

因此,在实际操作中,建议仅赋予用户完成特定任务所需的权限,避免过度授权。

2. 关于 ANY 权限的边界

ANY 权限通常表示用户可以对租户下的所有对象执行某种操作。以下是具体说明:

(1)ANY 权限的作用范围

-

作用范围:

ANY权限的作用范围通常是当前租户下的所有对象。例如:-

SELECT ANY TABLE:允许用户查询当前租户下的所有表。 -

DROP ANY TABLE:允许用户删除当前租户下的所有表。

-

-

跨租户限制:

ANY权限不会跨越租户边界。也就是说,用户只能操作其所属租户内的对象,无法影响其他租户的对象。

(2)常见 ANY 权限及其风险

以下是一些常见的 ANY 权限及其潜在风险:

| 权限名称 | 描述 | 风险 |

|---|---|---|

CREATE ANY TABLE |

允许用户在当前租户下创建任意表 | 可能导致表命名冲突或资源浪费 |

DROP ANY TABLE |

允许用户删除当前租户下的任意表 | 可能导致重要数据丢失 |

ALTER ANY TABLE |

允许用户修改当前租户下任意表的结构 | 可能破坏表结构或导致业务逻辑错误 |

SELECT ANY TABLE |

允许用户查询当前租户下的所有表 | 可能泄露敏感数据 |

GRANT ANY PRIVILEGE |

允许用户授予或撤销当前租户下的任意权限 | 可能导致权限管理混乱 |

(3)如何限制 ANY 权限的影响

为了降低 ANY 权限的风险,可以采取以下措施:

-

细粒度权限管理:尽量避免使用

ANY权限,改为针对特定对象授予权限。例如,使用GRANT SELECT ON table_name TO user_name而不是GRANT SELECT ANY TABLE。 - 角色分离:将不同职责的权限分配给不同的角色,确保每个用户只拥有完成其工作所需的权限。

- 审计与监控:启用审计功能,记录用户的操作行为,及时发现异常活动。

3. 参考文档中的相关信息

根据文档片段,以下内容与您的问题相关:

-

文档片段 5 提到,默认情况下,只有集群管理员和租户管理员拥有

CREATE USER权限。这表明普通用户通常不应拥有此类高权限。 - 文档片段 6 提到,OCP 中的用户列表不支持展示不符合命名规则的用户名。这说明 OCP 对用户管理有一定的规范性要求。

-

文档片段 2 和 9 提供了修改用户或角色全局权限的 API 示例。例如:

这些示例展示了如何通过 API 授予或修改权限,但并未涉及{ "globalPrivileges": [ "CREATE_SESSION", "CREATE_TABLE" ] }ANY权限的具体边界。

4. 总结与建议

-

权限分配建议:遵循最小权限原则,仅赋予用户完成其工作所需的权限。避免赋予过多的

ANY权限。 -

ANY权限边界:ANY权限的作用范围通常是当前租户下的所有对象,不会跨越租户边界。 - 安全措施:通过细粒度权限管理、角色分离和审计监控来降低权限滥用的风险。

如果您需要更详细的权限管理指导,请参考官方文档 MySQL 模式下的权限管理。

希望以上信息对您有所帮助!

检索到的文档如下:

根据文档库中的信息,如果希望用户只能操作自己创建的对象(如表、视图等),可以通过以下方式实现权限管理。以下是详细的步骤和建议:

1. 明确需求

您希望用户仅能操作自己创建的对象,这意味着:

- 用户可以对自身创建的表进行

SELECT、INSERT、UPDATE、DELETE等操作。 - 用户不能对其他用户创建的对象进行任何操作。

这种权限管理方式符合最小权限原则,能够有效限制用户的操作范围。

2. 解决方案

方法一:使用默认权限

在 OceanBase 数据库中,默认情况下,用户对其创建的对象拥有所有权限(如 SELECT、INSERT、UPDATE、DELETE 等)。因此,只需确保用户没有被授予额外的全局权限(如 ANY 权限)即可。

具体步骤:

- 创建用户时,不赋予任何

ANY类型的权限。CREATE USER myuser IDENTIFIED BY 'mypassword'; - 授予用户基本的会话权限(如

CREATE SESSION),以及创建对象的权限(如CREATE TABLE)。GRANT CREATE SESSION, CREATE TABLE TO myuser;

此时,用户 myuser 只能对自己创建的表进行操作,无法访问或修改其他用户创建的对象。

方法二:显式限制权限

如果您需要更严格的控制,可以通过以下方式显式限制用户的权限:

-

禁止赋予

ANY权限

确保用户没有被授予ANY类型的权限(如SELECT ANY TABLE、DROP ANY TABLE等)。这些权限允许用户操作当前租户下的所有对象,不符合您的需求。 -

使用对象权限

如果需要进一步限制用户对特定对象的操作,可以显式授予权限。例如:GRANT SELECT, INSERT, UPDATE, DELETE ON mytable TO myuser;这种方式适用于需要跨用户共享对象的场景,但与“用户只能操作自己的对象”需求不符,因此一般不需要使用。

-

撤销不必要的权限

如果用户已经被赋予了过多的权限,可以通过REVOKE命令撤销多余的权限。例如:REVOKE SELECT ANY TABLE FROM myuser;

3. 注意事项

-

权限生效时间

根据文档片段 8 的说明,为用户授权后,该用户需重新连接 OceanBase 数据库,权限才能生效。 -

角色管理

如果使用角色管理权限,可以将相关权限分配给角色,再将角色授予用户。例如:CREATE ROLE myrole; GRANT CREATE SESSION, CREATE TABLE TO myrole; GRANT myrole TO myuser; -

避免滥用

ANY权限

ANY权限的作用范围是当前租户下的所有对象,因此不适合用于限制用户仅操作自己的对象。

4. 总结

为了实现“用户只能操作自己创建的对象”的需求,建议:

- 创建用户时,仅赋予必要的权限(如

CREATE SESSION和CREATE TABLE)。 - 避免赋予任何

ANY类型的权限。 - 使用默认权限机制,确保用户对其创建的对象拥有完全控制权。

如果需要更复杂的权限管理,可以结合角色管理和对象权限进行配置。希望以上解答对您有所帮助!

详情请参考:

这个是Oracle模式吗?

是的

根据您的需求,您希望为租户中的用户 u1 开放其下所有对象的所有权限。这意味着用户 u1 应该能够对其创建的表、视图、存储过程等对象拥有完全控制权(如创建、修改、删除、查询等操作)。以下是需要授予的具体权限列表以及相关说明。

1. 明确需求

用户 u1 需要对其创建的所有对象拥有以下权限:

- 对表的操作:创建、修改、删除、查询、插入、更新、删除等。

- 对视图的操作:创建、修改、删除、查询等。

- 对存储过程和函数的操作:创建、修改、删除、执行等。

- 对其他数据库对象(如索引、触发器、同义词等)的操作。

2. 需要授予的权限

(1)表相关的权限

用户 u1 需要对表拥有以下权限:

-

CREATE TABLE:允许创建表。 -

ALTER TABLE:允许修改表结构。 -

DROP TABLE:允许删除表。 -

SELECT:允许查询表数据。 -

INSERT:允许向表中插入数据。 -

UPDATE:允许更新表中的数据。 -

DELETE:允许从表中删除数据。 -

INDEX:允许在表上创建索引。 -

REFERENCES:允许在表上创建外键约束。

(2)视图相关的权限

用户 u1 需要对视图拥有以下权限:

-

CREATE VIEW:允许创建视图。 -

ALTER VIEW:允许修改视图定义。 -

DROP VIEW:允许删除视图。 -

SELECT:允许查询视图数据。

(3)存储过程和函数相关的权限

用户 u1 需要对存储过程和函数拥有以下权限:

-

CREATE PROCEDURE:允许创建存储过程或函数。 -

ALTER ROUTINE:允许修改存储过程或函数。 -

DROP ROUTINE:允许删除存储过程或函数。 -

EXECUTE:允许执行存储过程或函数。

(4)索引相关的权限

用户 u1 需要对索引拥有以下权限:

-

CREATE INDEX:允许创建索引。 -

DROP INDEX:允许删除索引。

(5)触发器相关的权限

用户 u1 需要对触发器拥有以下权限:

-

CREATE TRIGGER:允许创建触发器。 -

ALTER TRIGGER:允许修改触发器。 -

DROP TRIGGER:允许删除触发器。

(6)同义词相关的权限

用户 u1 需要对同义词拥有以下权限:

-

CREATE SYNONYM:允许创建同义词。 -

DROP SYNONYM:允许删除同义词。

(7)其他常用权限

-

CREATE SESSION:允许用户连接到数据库。 -

LOCK TABLES:允许锁定表。 -

COMMENT:允许对表或其他对象添加注释。

3. 权限授予命令

以下是为用户 u1 授予上述权限的 SQL 命令:

-- 创建用户 u1

CREATE USER u1 IDENTIFIED BY 'password';

-- 授予基本会话权限

GRANT CREATE SESSION TO u1;

-- 授予表相关的权限

GRANT CREATE TABLE, ALTER TABLE, DROP TABLE, SELECT, INSERT, UPDATE, DELETE, INDEX, REFERENCES TO u1;

-- 授予视图相关的权限

GRANT CREATE VIEW, ALTER VIEW, DROP VIEW, SELECT TO u1;

-- 授予存储过程和函数相关的权限

GRANT CREATE PROCEDURE, ALTER ROUTINE, DROP ROUTINE, EXECUTE TO u1;

-- 授予索引相关的权限

GRANT CREATE INDEX, DROP INDEX TO u1;

-- 授予触发器相关的权限

GRANT CREATE TRIGGER, ALTER TRIGGER, DROP TRIGGER TO u1;

-- 授予同义词相关的权限

GRANT CREATE SYNONYM, DROP SYNONYM TO u1;

-- 授予其他常用权限

GRANT LOCK TABLES, COMMENT TO u1;

4. 注意事项

-

权限生效时间

根据文档片段 8 的说明,授权后用户需重新连接 OceanBase 数据库,权限才能生效。 -

ANY 权限的限制

请避免授予ANY类型的权限(如CREATE ANY TABLE、DROP ANY TABLE等),因为这些权限允许用户操作当前租户下的所有对象,不符合“仅操作自己创建的对象”的需求。 -

默认权限机制

在 OceanBase 数据库中,默认情况下,用户对其创建的对象拥有所有权限。因此,如果您仅希望用户操作自己创建的对象,只需确保没有赋予额外的全局权限即可。 -

角色管理(可选)

如果需要简化权限管理,可以将上述权限分配给一个角色,再将角色授予用户u1。例如:-- 创建角色 CREATE ROLE developer_role; -- 将权限授予角色 GRANT CREATE SESSION, CREATE TABLE, ALTER TABLE, DROP TABLE, SELECT, INSERT, UPDATE, DELETE, INDEX, REFERENCES, CREATE VIEW, ALTER VIEW, DROP VIEW, SELECT, CREATE PROCEDURE, ALTER ROUTINE, DROP ROUTINE, EXECUTE, CREATE INDEX, DROP INDEX, CREATE TRIGGER, ALTER TRIGGER, DROP TRIGGER, CREATE SYNONYM, DROP SYNONYM, LOCK TABLES, COMMENT TO developer_role; -- 将角色授予用户 u1 GRANT developer_role TO u1;

5. 总结

为了实现用户 u1 仅能操作自己创建的对象的需求,建议:

- 授予用户

u1上述列出的权限。 - 避免赋予任何

ANY类型的权限。 - 利用默认权限机制,确保用户仅能操作自己创建的对象。

如果需要更复杂的权限管理,可以结合角色管理和对象权限进行配置。希望以上解答对您有所帮助!

更多信息请查看: